W okresie od 20 do 24 grudnia 2024 r. zespół badaczy z firmy Quetzal zidentyfikował kampanię phishingową wycelowaną w firmy finansowe, łącznie z tymi specjalizującymi się w kryptowalutach. Kampania miała na celu dystrybuowanie nowego złośliwego programu kradnącego hasła, który ostatecznie został nazwany przez badaczy Zhong Stealer.

Atakujący wykorzystali platformy pomocy technicznej opartej na funkcji czatu, takie jak Zendesk, udając klientów i próbując nakłonić pracowników do pobrania, a następnie uruchomienia szkodnika.

W tym artykule pokażemy na przykładzie Zhong Stealera, jak oferowane przez interaktywny sandbox ANY.RUN funkcje analizy w czasie rzeczywistym pozwalają na szczegółowe badanie:

- procesu uruchomienia zagrożenia: jak funkcjonuje szkodnik od wstępnego uruchomienia aż po pełną infiltrację systemu,

- taktyk kradzieży i wyprowadzania danych: w jaki sposób Zhong Stealer transmituje skradzione dane do serwera C2 hostowanego w Hongkongu,

- technik zapewniających szkodnikowi przetrwanie w atakowanym systemie: w jaki sposób zagrożenie modyfikuje klucze rejestru i planuje zadania, by uruchomić się po restarcie systemu.

Spis treści

- Zalejmy ich phishingiem – może w końcu klikną

- Ujawnienie Zhong Stealera

- Rozkładamy szkodnika na czynniki pierwsze

- Techniki i taktyki Zhong Stealera

- Kilka dobrych praktyk – jak chronić się przed tego typu zagrożeniami

Zalejmy ich phishingiem – może w końcu klikną

Schemat ataku jest banalny, jednak bardzo uporczywy, co w wielu przypadkach gwarantuje skuteczność. Atakujący wykonują następujące działania:

- generują zapytanie do działu pomocy technicznej z użyciem nowego konta,

- proszą o pomoc używając nieporadnie języka chińskiego,

- dołączają plik ZIP zawierający zrzuty ekranu lub dodatkowe szczegóły rzekomego problemu technicznego,

- nalegają, by zespół pomocy technicznej otworzył złącznik – w nadziei, że jeden z pracowników będzie miał dość ich nagabywania i w końcu się ugnie.

Podczas obserwowania tych ataków badacze zgromadzili szereg podejrzanych plików ZIP. Wszystkie posiadały w nazwach znaki chińskie:

- 图片_20241224 (2).zip (Image_20241224 (2).zip).

- Android 自由截图_20241220.zip (Android Free Screenshot_20241220.zip)

- Android – Screenshots2024122288jpg.zip

Każdy ZIP zawierał plik EXE:

- 图片_20241224.exe (Image_20241224.exe – nazwa zapisana w języku chińskim uproszczonym)

- 圖片2024122288jpg.exe (Image2024122288jpg.exe – nazwa zapisana w języku chińskim tradycyjnym)

- 图片_20241220.exe (Image_20241220.exe – nazwa zapisana w języku chińskim uproszczonym)

Ujawnienie Zhong Stealera

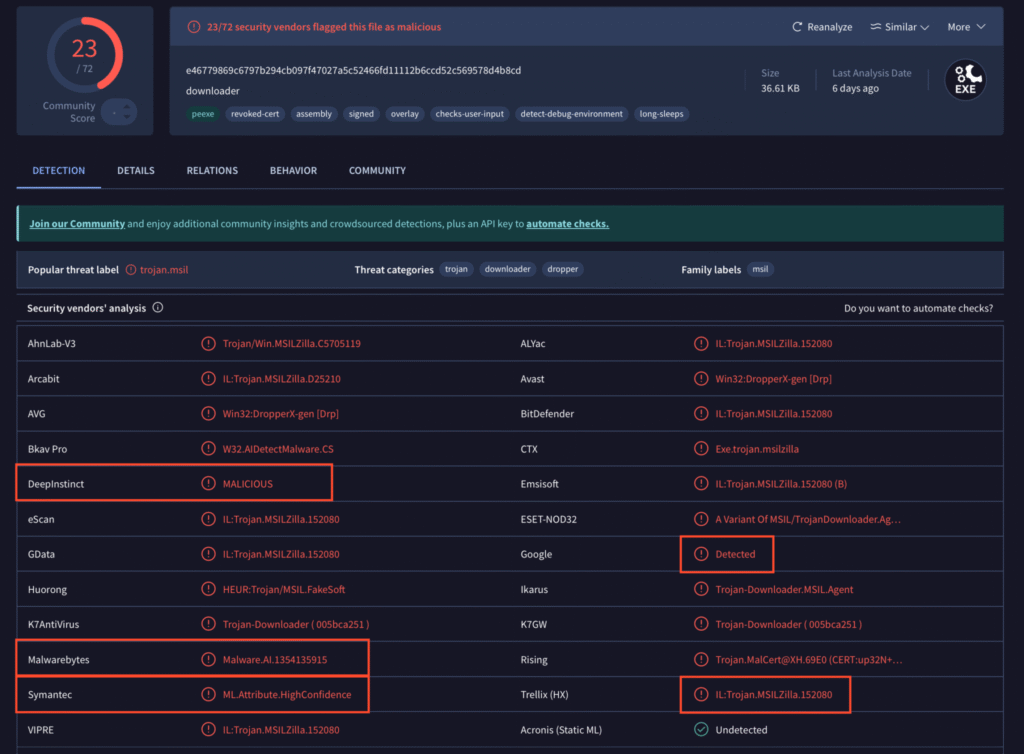

W ciągu czterech dni badacze dotarli do wielu próbek, które na pierwszy rzut oka zawierały ten sam złośliwy program. Na początku tylko jeden z globalnych silników wykrywających identyfikował próbki jako „Niebezpieczne”, bez żadnej konkretnej nazwy.

Wraz z upływem czasu niektóre próbki zaczęły być wykrywane przez więcej silników, jednak wszystkie generowały ogólne werdykty, wskazujące na to, że identyfikacja zagrożenia została wykonana przez moduły oparte na heurystyce/uczeniu maszynowym/sztucznej inteligencji.

Wykrycia te w dalszym ciągu nie sugerowały żadnych nazw, co sprawiało, że śledzenie zagrożenia było uciążliwe.

Generyczne identyfikatory (takie jak Win.MSIL, Detected czy Unsafe) i nazwy generowane przez AI (np. AIDetectMalware, Malware.AI, ML.Attribute.HighConfidence, malicious_confidence_90% czy Static AI) mogą być przydatne do wewnętrznej klasyfikacji lub jako wskaźniki tymczasowe, jednak brak konkretnych nazw znacznie utrudnia śledzenie złośliwego programu w czasie oraz korelowanie odkryć dokonywanych podczas analizy.

Dlatego badacze zdecydowali, że należy nowemu zagrożeniu nadać nazwę: Zhong Stealer. Inspiracją był adres e-mail użyty do wysłania pierwszej phishingowej wiadomości wykrytej w omawianej kampanii.

Rozkładamy szkodnika na czynniki pierwsze

Uruchomienie Zhong Stealera w sandboksie ANY.RUN niemal natychmiast ujawniło jego zachowanie. Po starcie szkodnik odpytuje serwer C2 zlokalizowany w Hongkongu i hostowany w chmurze Alibaba Cloud.

Zobacz film z analizy Zhong Stealera w sandboksie

Etap 1: Wstępny kontakt

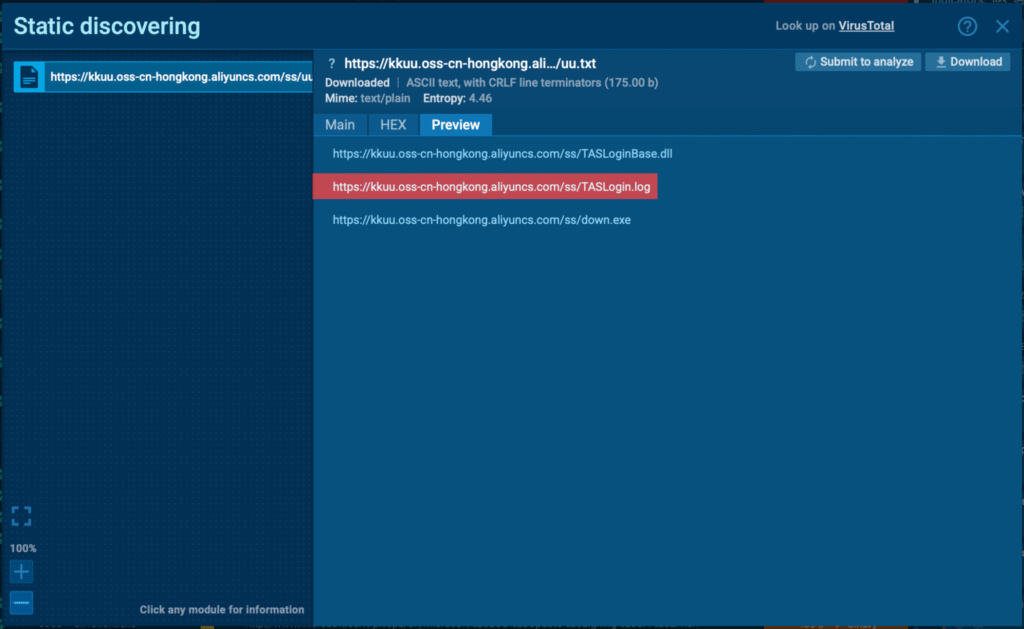

Pierwsze działanie obejmuje odczytanie pliku tekstowego pełniącego rolę inwentarza. Zawiera on linki do komponentów, które mają zostać pobrane.

Etap 2: Uruchomienie modułu pobierającego

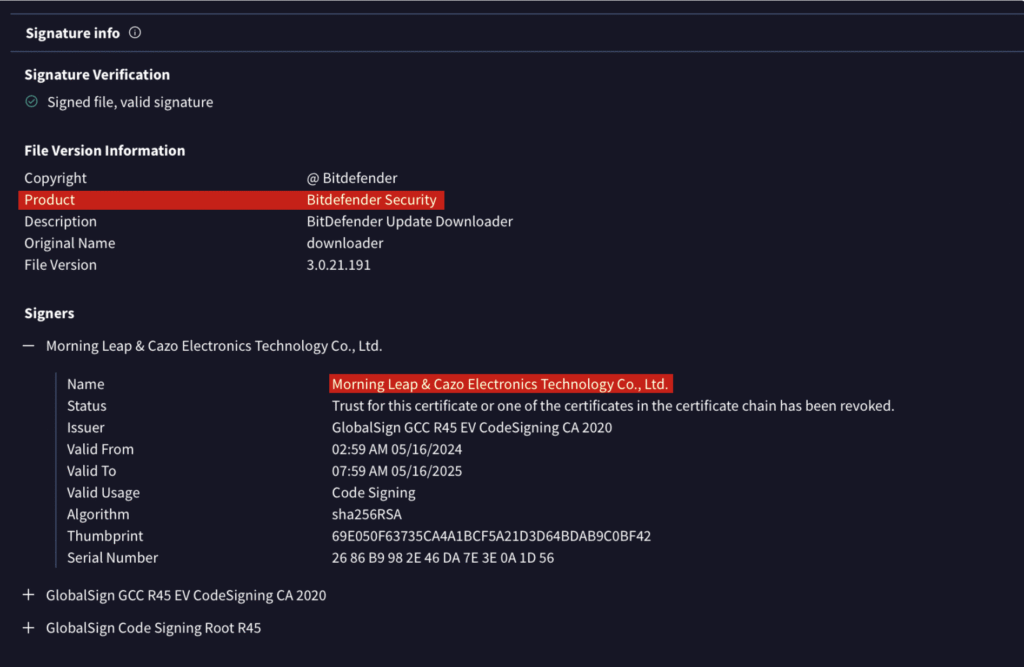

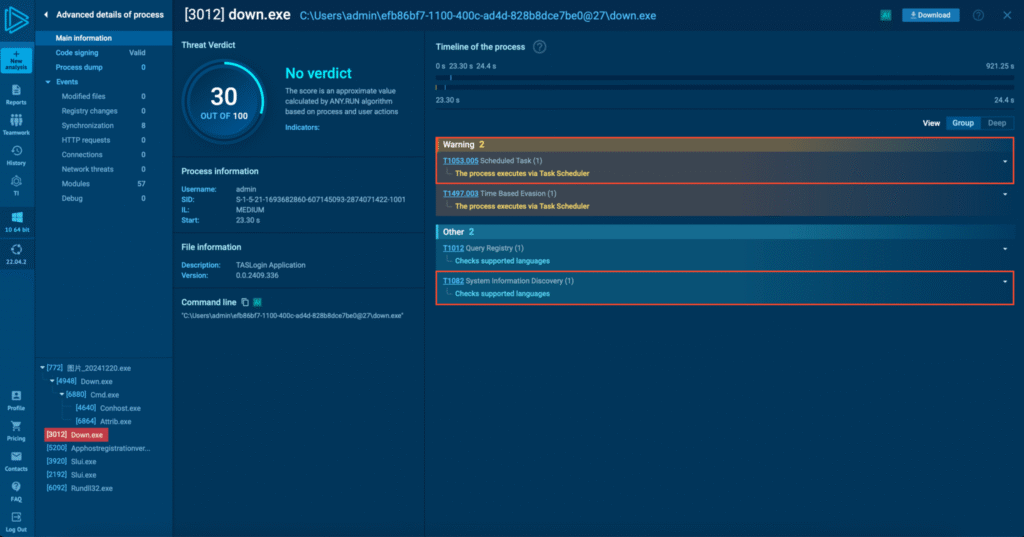

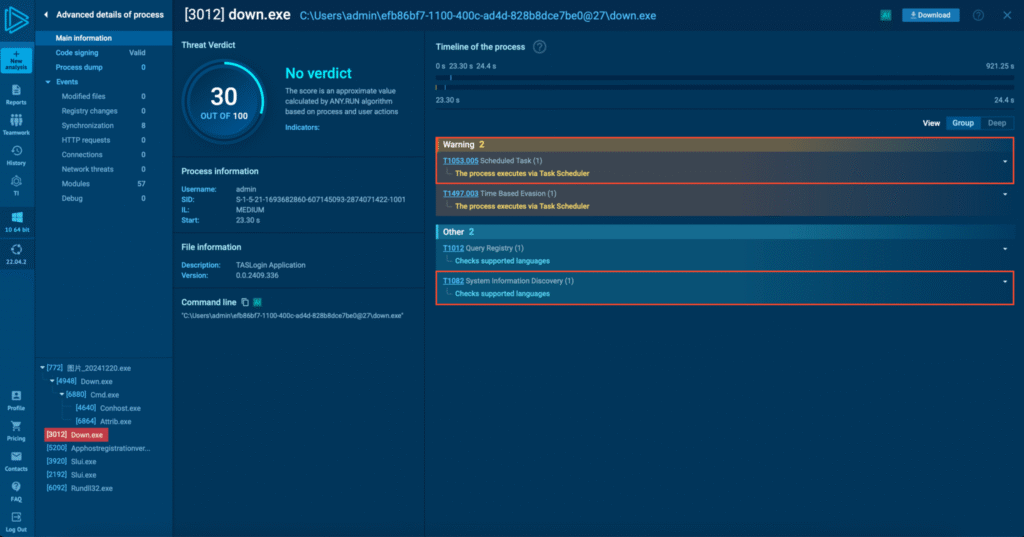

Następnie szkodnik pobiera plik down.exe, który jest podpisany niegdyś ważnym, jednak obecnie wycofanym certyfikatem należącym do firmy Morning Leap & Cazo Electronics Technology Co., co sugeruje, że został on skradziony. Co istotne, plik udaje moduł aktualizacji oprogramowania antywirusowego BitDefender – zapewne jest to celowa decyzja cyberprzestępców mająca za zadanie dodawać złośliwemu programowi wiarygodności.

Na tym etapie pobierane są także dodatkowe komponenty:

- TASLogin.log (dziennik zdarzeń)

- TASLoginBase.dll (biblioteka DLL)

Moduły te są wykorzystywane podczas kolejnego etapu.

Etap 3: Zapewnienie przetrwania w systemie i rekonesans

Po aktywacji moduł down.exe tworzy w folderze tymczasowym użytkownika plik BAT z losową, czterocyfrową nazwą – np. 4948.bat. Jest to skrypt, który wykorzystuje narzędzia systemowe (takie jak Conhost.exe i Attrib.exe) do nadania uprawnień wymaganych w kolejnych etapach.

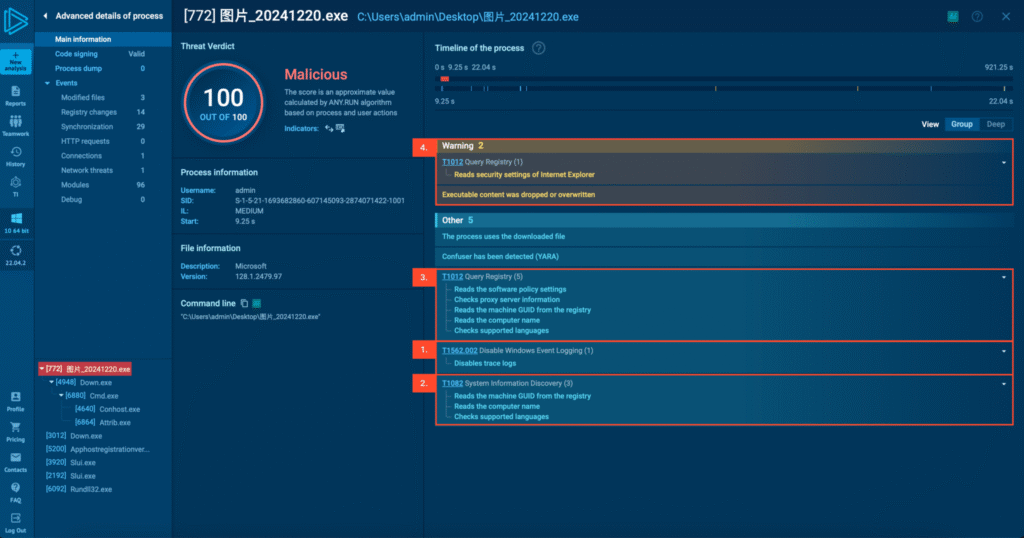

Następnie szkodnik sprawdza, jakie języki obsługuje atakowany system – taktyka często wykorzystywana przez ransomware. Ma to na celu unikanie infekowania komputerów funkcjonujących w określonych regionach. Zhong Stealer planuje także swoje cykliczne uruchamianie przy użyciu narzędzia Harmonogram zadań systemu Windows, co ma służyć jako zapasowa metoda przetrwania w systemie – więcej na temat metody głównej nieco później.

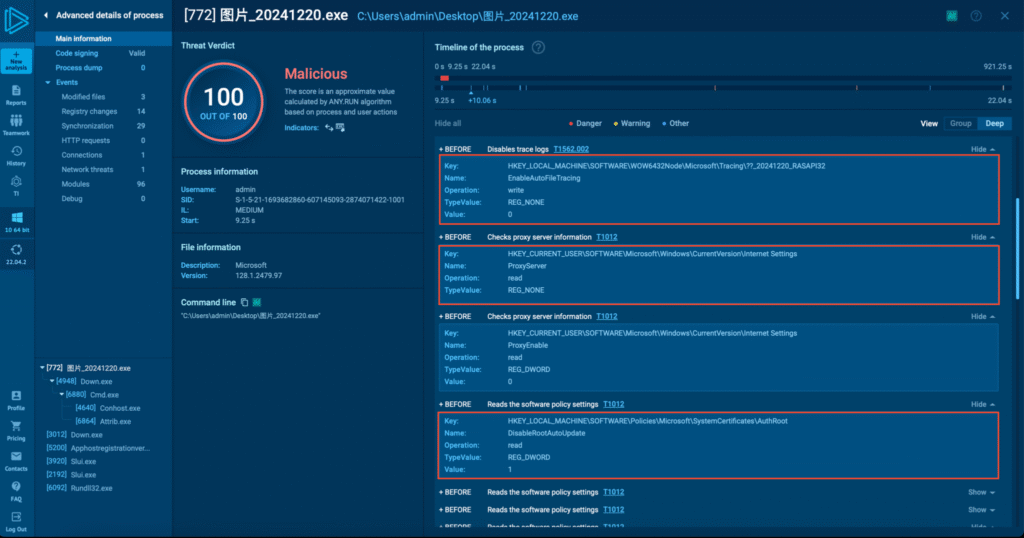

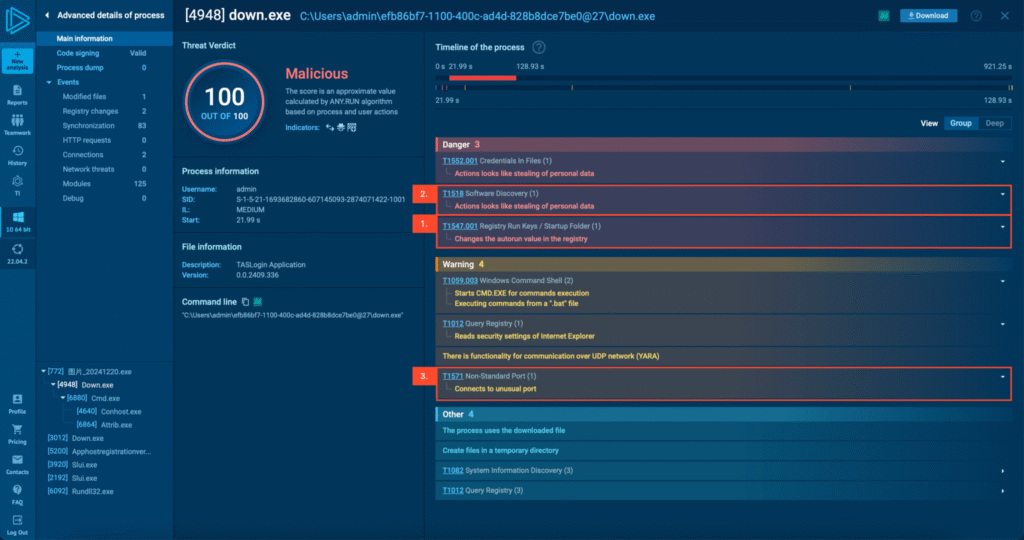

Kolejnym działaniem jest wyłączenie śledzenia dziennika zdarzeń (punkt 1 na poniższej grafice) i rozpoczęcie działań związanych z rekonesansem. Obejmują one odczytywanie kluczy rejestru celem zgromadzenia takich informacji jak nazwa i identyfikator maszyny, serwery proxy, licencje oprogramowania czy obsługiwane języki (punkty 2 i 3 poniżej). Szkodnik ocenia także ustawienia bezpieczeństwa przeglądarki Internet Explorer/Edge (punkt 4 poniżej).

Etap 4: Kradzież danych logowania i wyprowadzanie informacji

Po zakończeniu wykonywania prac przygotowawczych Zhong Stealer przechodzi do ostatniego etapu, który ma na celu przeprowadzenie właściwego ataku.

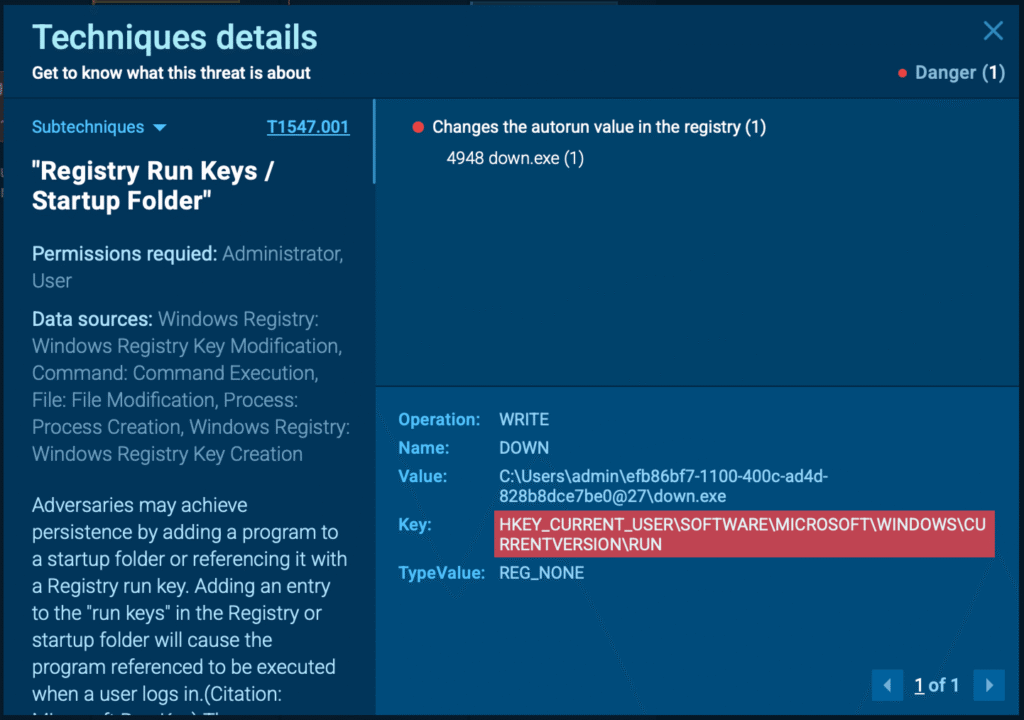

Teraz zaczyna się właściwa akcja. Zhong Stealer zapewnia sobie przetrwanie w zainfekowanym systemie poprzez dodanie klucza rejestru (punkt 1 na poniższym obrazku) w sekcji:

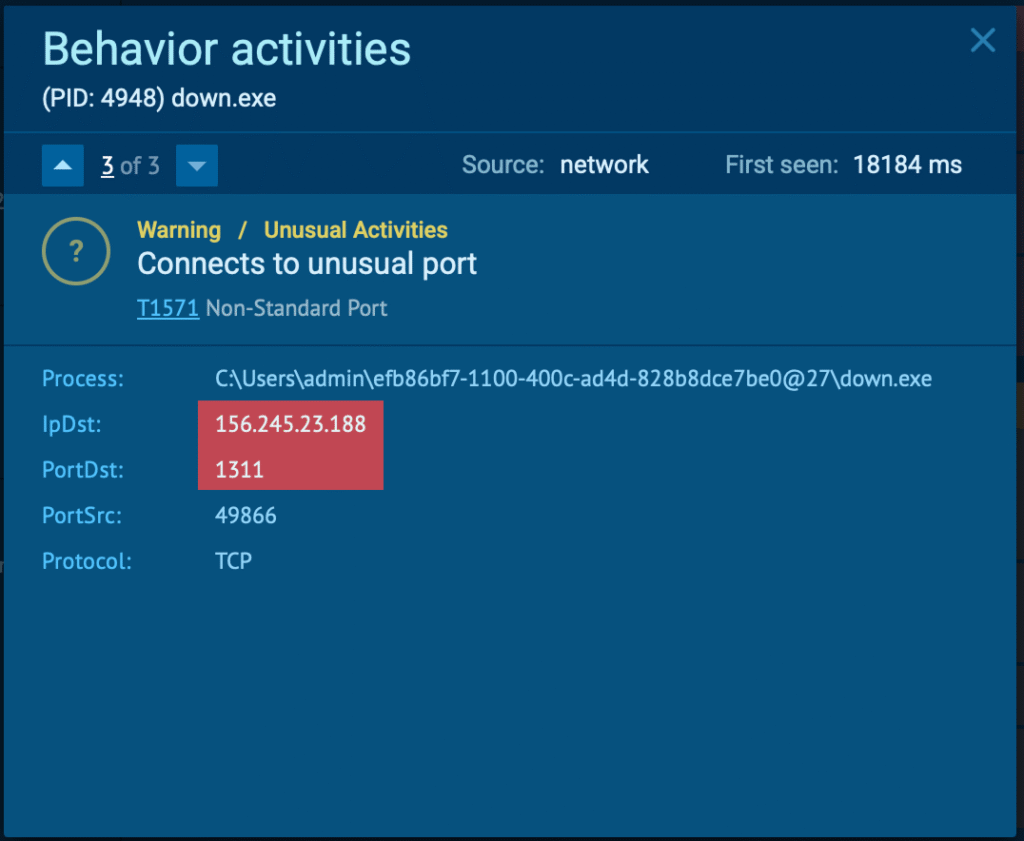

HKEY_CURRENT_USER\SOFTWARE\MICROSOFT\WINDOWS\CURRENTVERSION\RUN Następnie szkodnik wyciąga z przeglądarki dane logowania i informacje o rozszerzeniach (punkt 2 poniżej), po czym łączy się ze swoim serwerem C2 na porcie 1131 (punkt 3 poniżej) i wysyła do niego skradzione materiały.

Prześledźmy te działania krok po kroku.

Powyższy klucz pełni rolę głównego mechanizmu przetrwania, a wspomniane wcześniej planowanie uruchamiania to mechanizm alternatywny – na wypadek, gdyby ktoś usunął wpis rejestru.

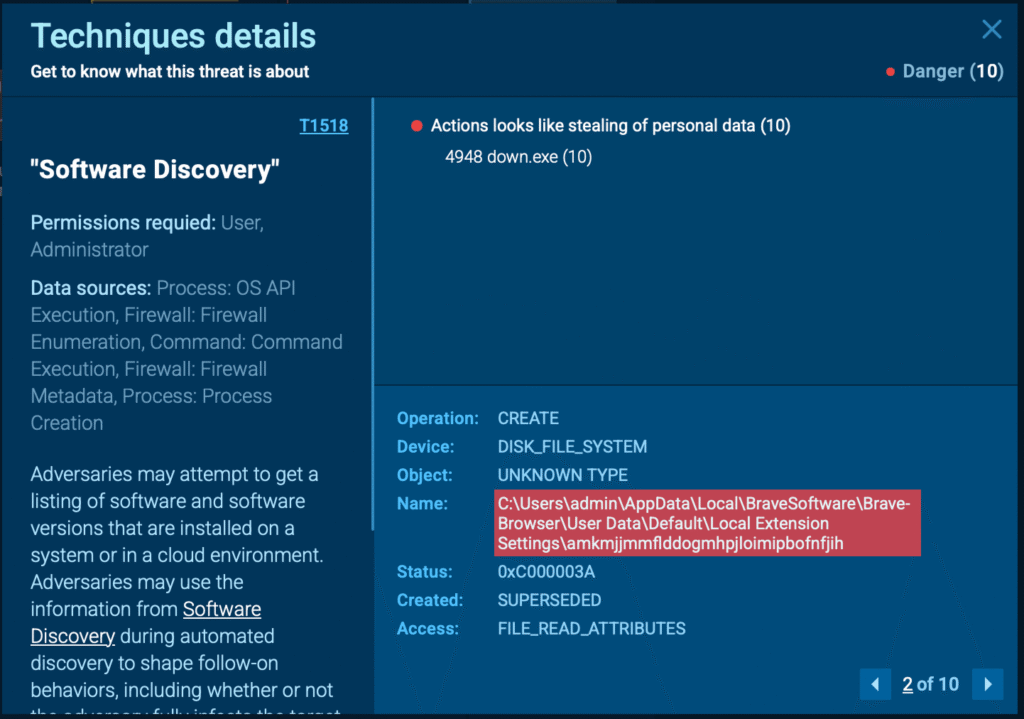

Następnie szkodnik skanuje dane logowania oraz rozszerzenia przeglądarki – w tym przykładzie jest to przeglądarka Brave Browser.

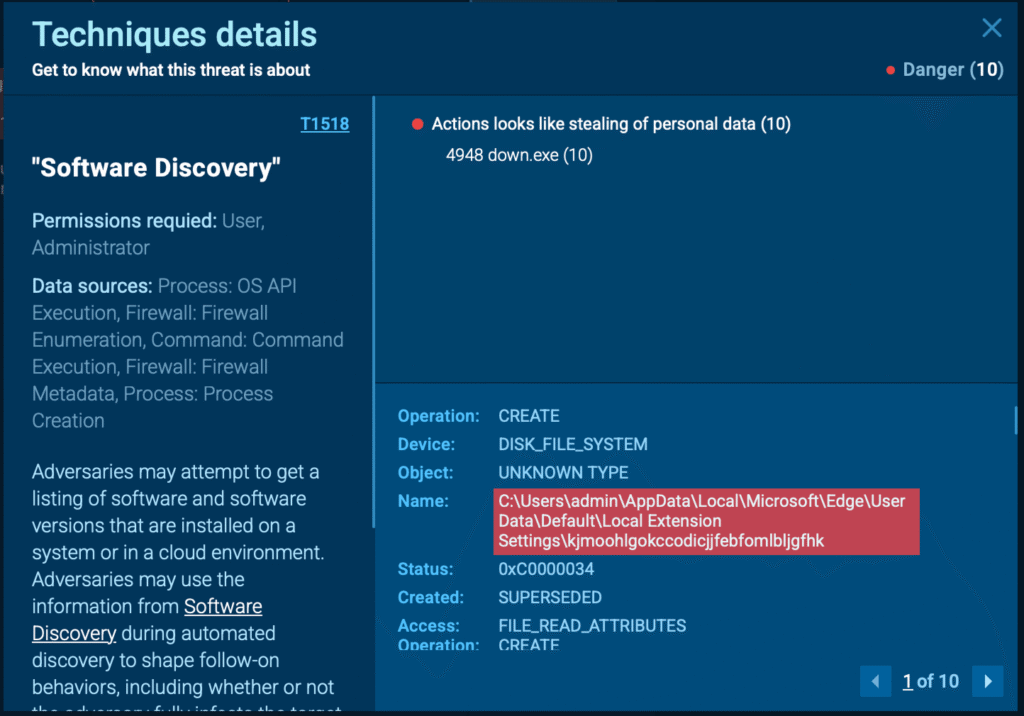

W kolejnym kroku Zhong Stealer przygląda się przeglądarce Edge/Internet Explorer, która jest preinstalowana niemal na każdym komputerze z systemem Windows.

Po zgromadzeniu wrażliwych danych szkodnik kontaktuje się ze swoim serwerem C2 na porcie 1131 i wyprowadza skradzione informacje

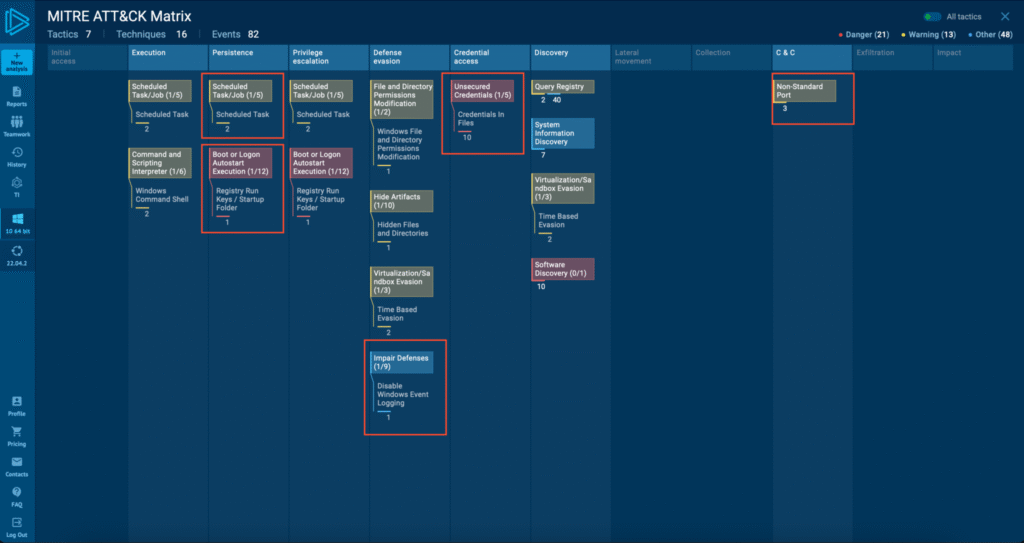

Przyjrzyjmy się teraz technikom wykorzystywanym przez Zhong Stealera, by zwizualizować cały łańcuch ataku. ANY.RUN znacznie upraszcza ten proces mapując wszystkie działania złośliwego programu z użyciem standardu MITRE ATT&CK.

Techniki i taktyki Zhong Stealera

Zhong Stealer wykorzystuje szereg technik, taktyk i procedur które są dość typowe, proste, a jednocześnie niezwykle skuteczne. Są to kolejno, wg standardu MITRE ATT&CK:

- Wyłączenie zapisywania danych w dzienniku zdarzeń (T1562) – zapobieganie rejestrowaniu szkodliwej aktywności i tym samym utrudnianie wykrywania zagrożenia oraz prowadzenia prac w zakresie kryminalistyki cyfrowej.

- Zapewnianie przetrwania poprzez klucze rejestru (T1547) – modyfikowanie ustawień rejestru Windows w celu zapewnienia automatycznego uruchamiania złośliwego programu podczas startu systemu.

- Gromadzenie danych logowania (T1552) – wyciąganie zapisanych haseł, danych związanych z sesją przeglądarki oraz tokenów uwierzytelniających.

- Planowanie zadań (T1053) – tworzenie zaplanowanych zadań mających na celu zapewnienie dalszego działania złośliwego programu nawet po ponownym uruchomieniu systemu.

- Komunikacja poprzez niestandardowe porty (T1571) – użycie niestandardowych portów sieciowych, takich jak 1131, w celu unikania wykrycia i przesyłania skradzionych danych do serwera kontrolowanego przez cyberprzestępców.

Więcej szczegółów na poniższym zrzucie ekranu:

Kilka dobrych praktyk – jak chronić się przed tego typu zagrożeniami

Aby skutecznie przeciwdziałać Zhong Stealerowi i podobnemu złośliwemu oprogramowaniu opartemu na socjotechnice, zespoły ds. bezpieczeństwa powinny wdrożyć proaktywne strategie wykrywania oraz analizy. Tradycyjne rozwiązania antywirusowe często nie są w stanie rozpoznać ukrytych zagrożeń, jednak dzięki interaktywnemu sandboxowi, takiemu jak ANY.RUN, organizacje mogą identyfikować, analizować i blokować złośliwą aktywność w czasie rzeczywistym – zanim wyrządzi szkody.

Jak chronić organizację przed Zhong Stealerem i podobnymi zagrożeniami:

- Przeszkól zespoły wsparcia klienta w zakresie rozpoznawania technik phishingowych i unikania otwierania podejrzanych załączników (np. wysyłanych przez klientów proszących o pomoc techniczną).

- Ogranicz uruchamianie plików ZIP z niezaufanych źródeł i egzekwuj zasady bezpieczeństwa oparte na modelu zerowego zaufania (zero trust), aby zapobiec nieautoryzowanemu dostępowi do plików.

- Monitoruj sieciowy ruch wychodzący pod kątem podejrzanych połączeń z serwerami C2, w szczególności z użyciem niestandardowych portów, takich jak 1131 – to kluczowy wskaźnik aktywności Zhong Stealera.

- Wykorzystuj analizę w czasie rzeczywistym, np. z użyciem ANY.RUN, aby bezpiecznie uruchamiać nieznane pliki wykonywalne, obserwować ich zachowanie krok po kroku i pozyskiwać kluczowe wskaźniki włamania (IOC), zanim złośliwe oprogramowanie zdąży się rozprzestrzenić.

Dzięki dogłębnej analizie behawioralnej oferowanej przez ANY.RUN zespoły bezpieczeństwa mogą wyprzedzać zmieniające się zagrożenia, takie jak Zhong Stealer, i zapobiegać wykorzystywaniu socjotechniki do omijania tradycyjnych zabezpieczeń.

Podsumowanie

Kampania Zhong Stealera to doskonały przykład na to, jak socjotechnika i uporczywe działania phishingowe mogą być wykorzystywane do bardzo skutecznego rozpowszechniania złośliwego oprogramowania. Atakując zespoły obsługi klienta, cyberprzestępcy próbują obejść tradycyjne mechanizmy bezpieczeństwa i wykorzystać ludzkie zaufanie.

Informacje o ANY.RUN

ANY.RUN to rozwiązanie łączące chmurowy, interaktywny sandbox do analizy złośliwych programów z rozbudowanymi źródłami danych cyberwywiadowczych. Platforma ułatwia pracę analityków z działów SOC oraz jednostek odpowiedzialnych za reagowanie na incydenty. Każdego dnia korzysta z niej ponad 500 000 profesjonalistów z całego świata.

Źródło: https://any.run/cybersecurity-blog/zhong-stealer-malware-analysis/