Już jest! Nowa funkcja, na którą czekało wiele zespołów ds. cyberbezpieczeństwa: ANY.RUN w pełni obsługuje teraz system Android w swoim interaktywnym sandboksie.

Możesz teraz analizować złośliwe oprogramowanie na Androida w prawdziwym środowisku opartym na architekturze ARM – dokładnie tak, jak zachowywałoby się na prawdziwym urządzeniu mobilnym.

Dzięki tej aktualizacji ANY.RUN umożliwia zespołom SOC, specjalistom ds. reagowania na incydenty i łowcom zagrożeń analizowanie zagrożeń na Androida szybciej, efektywniej oraz z większą precyzją, przy jednoczesnym obniżeniu kosztów operacyjnych.

Obsługa systemu Android jest dostępna dla wszystkich – nawet dla użytkowników planu bezpłatnego.

- Dlaczego Twój zespół potrzebuje analizy zagrożeń mobilnych na Androida w sandboksie ANY.RUN?

- Jak zacząć korzystać z androidowej piaskownicy ANY.RUN

- Zobacz to w akcji: analiza złośliwego oprogramowania mobilnego w androidowym sandboksie ANY.RUN

- Podsumowanie

Dlaczego Twój zespół potrzebuje analizy zagrożeń mobilnych na Androida w sandboksie ANY.RUN?

Złośliwe oprogramowanie na Androida to realne zagrożenie dla firm, instytucji finansowych i zespołów ds. cyberbezpieczeństwa. Atakujący coraz częściej celują w urządzenia mobilne, aby kraść dane logowania, infiltrować sieci firmowe i przejmować kontrolę nad systemami finansowymi.

Bez analizy zagrożeń mobilnych w czasie rzeczywistym firmy narażają się na opóźnione wykrycie incydentów, wyższe koszty bezpieczeństwa i większą ekspozycję na cyberataki.

Teraz możesz w pełni bezpiecznie pracować z plikami APK w kontrolowanym środowisku, śledzić złośliwe działania w czasie rzeczywistym i generować szczegółowe raporty – wszystko w jednym miejscu.

Analiza zagrożeń na Androida w bezpiecznym środowisku chmurowym ANY.RUN ma następujące zalety:

- Wykrywanie zagrożeń w kilka sekund: uruchamiaj podejrzane pliki APK w prawdziwym środowisku Android i identyfikuj zagrożenia, zanim się rozprzestrzenią.

- Pełna widoczność działania złośliwego oprogramowania: obserwuj, jak złośliwe aplikacje nadużywają uprawnień, kradną dane lub łączą się z podejrzanymi sieciami – koniec ze zgadywaniem.

- Szybsza i prostsza analiza zagrożeń mobilnych: analizuj złośliwe programy bez obciążania zespołu dodatkowymi zadaniami czy spowalniania pracy.

- Pełna kontrola nad danymi: badanie zagrożeń odbywa się w prywatnym, bezpiecznym środowisku – dostęp ma tylko Twój zespół, bez udziału stron trzecich.

- Lepsza współpraca zespołowa: generuj uporządkowane raporty z dokładnymi informacjami o plikach APK, co ułatwia eskalację incydentów i dzielenie się wiedzą.

Jak zacząć korzystać z androidowej piaskownicy ANY.RUN

Rozpoczęcie pracy jest banalne i szybkie. Ponieważ ANY.RUN działa w pełni w chmurze, nie trzeba pobierać ani instalować żadnego oprogramowania. Wystarczy się zarejestrować i wykonać kilka prostych kroków, aby od razu rozpocząć analizę.

Wybierz system Android: przed rozpoczęciem analizy wybierz Androida z menu systemów operacyjnych.

Prześlij plik APK: przeciągnij wybrany plik do sandboxa.

Rozpocznij analizę: uruchom plik i obserwuj jego zachowanie w czasie rzeczywistym.

Uwaga: na początku sesji analizy możesz zmienić orientację ekranu, aby dopasować ją do naturalnego widoku urządzenia mobilnego.

Zobacz to w akcji: analiza złośliwego oprogramowania mobilnego w androidowym sandboksie ANY.RUN

Użyjmy prawdziwych zagrożeń, aby zobaczyć, jak interaktywny sandbox ANY.RUN ułatwia i usprawnia analizę zagrożeń na Androida.

Jedną z najbardziej znanych rodzin złośliwego oprogramowania na Androida jest Coper – trojan bankowy, który atakuje aplikacje finansowe, kradnie dane logowania użytkowników i przechwytuje wiadomości SMS. Atakujący wykorzystują go do omijania uwierzytelniania dwuskładnikowego (ang. Two Factor Authentication – 2FA) i przejmowania pełnej kontroli nad zainfekowanymi urządzeniami.

Dzięki Androidowi w sandboksie ANY.RUN możemy dokładnie i w czasie rzeczywistym prześledzić, w jaki sposób to złośliwe oprogramowanie działa.

Natychmiastowe wykrywanie dzięki interaktywnej analizie

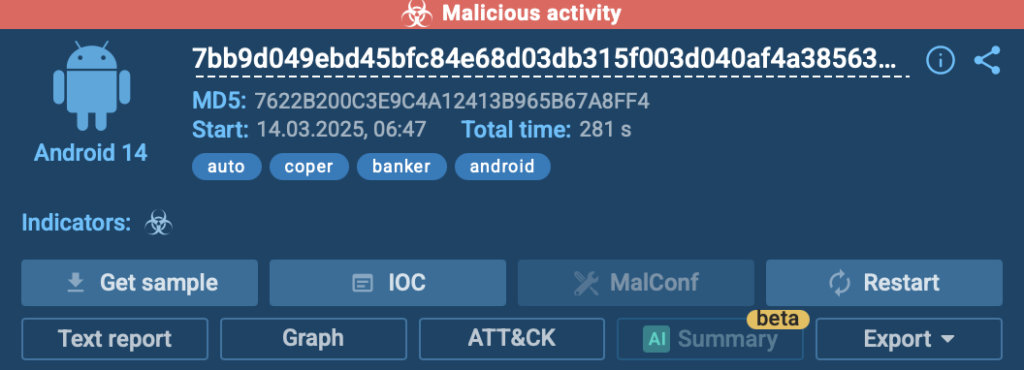

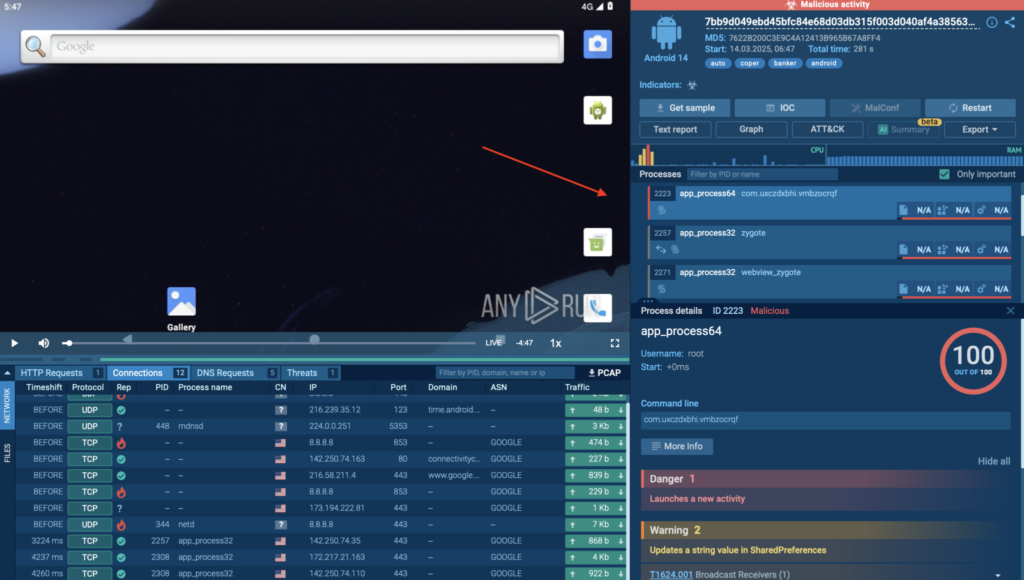

Pierwszą rzeczą, którą zauważysz po uruchomieniu analizy, jest to, że ANY.RUN natychmiast identyfikuje i czytelnie oznacza podejrzaną aktywność. W tym przypadku w prawym górnym rogu widzimy czerwony alert Malicious activity, sygnalizujący, że plik APK wykonuje niebezpieczne działania.

Ponieważ sandbox ANY.RUN jest w pełni interaktywny, możesz wchodzić w interakcję z aplikacją dokładnie tak, jak na prawdziwym urządzeniu z Androidem. Oznacza to, że możesz:

- otworzyć zainfekowaną aplikację i obserwować jej zachowanie,

- zezwalać lub odmawiać uprawnień, by zobaczyć, jak szkodnik na to reaguje,

- uruchamiać funkcje złośliwego programu, takie jak keylogger, aby zobaczyć, jak działają ukryte moduły.

Szczegółowy wgląd w drzewo procesów

Aby zrozumieć, jak Coper działa „pod maską”, zaglądamy do sekcji z drzewem procesów (Process Tree), która przedstawia uporządkowany podział wszystkich uruchomionych procesów.

W tym miejscu możesz:

- zobaczyć, jakie procesy zostały uruchomione przez złośliwe oprogramowanie,

- zidentyfikować połączenia z podejrzanymi usługami lub poleceniami,

- wykryć próby trwałego zagnieżdżenia się w systemie lub uruchomienia dodatkowych modułów.

Drzewo procesów znajduje się po prawej stronie ekranu analizy i oferuje przejrzysty, uporządkowany widok interakcji pliku APK z systemem Android.

Dzięki temu widokowi, zamiast ręcznie przeszukiwać dzienniki zdarzeń, zespoły ds. cyberbezpieczeństwa otrzymują czytelny wizualny podgląd złośliwych działań – wszystko w prostym i intuicyjnym formacie.

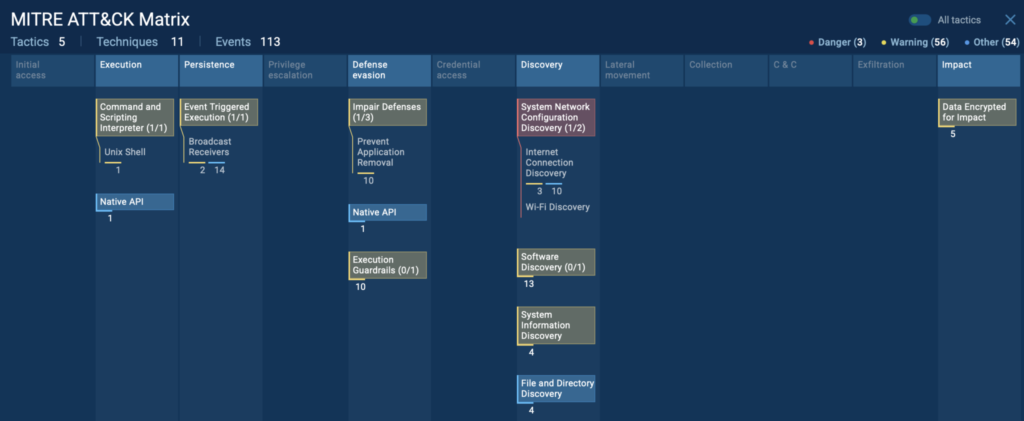

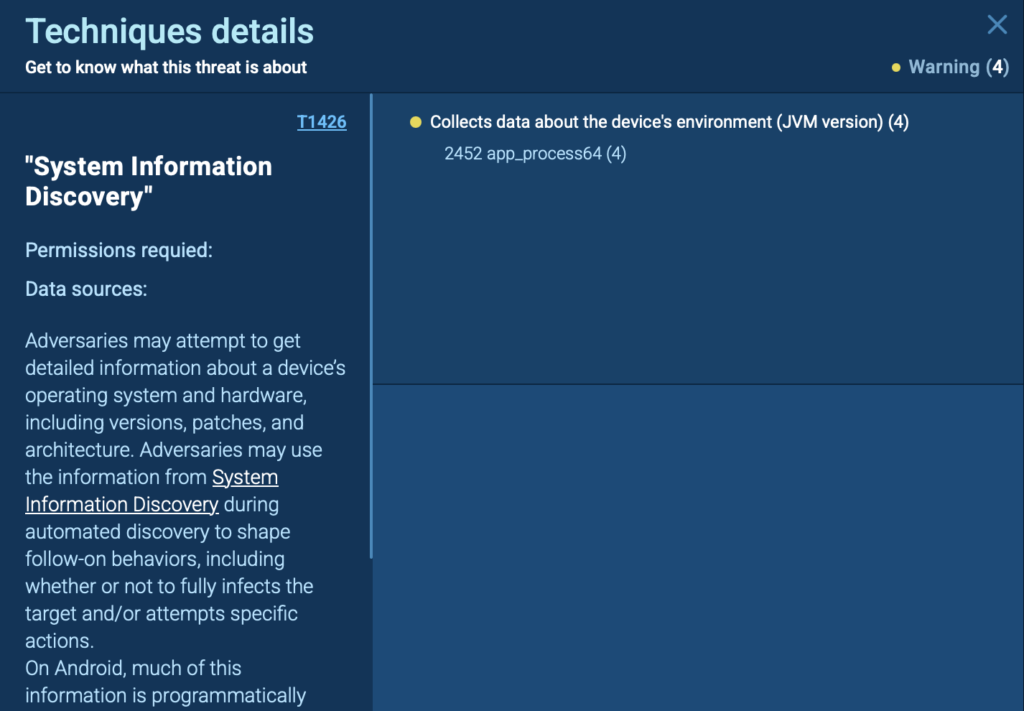

Zrozumienie taktyk ataku dzięki mapowaniu MITRE ATT&CK

Następnie przechodzimy do sekcji MITRE ATT&CK Matrix, która pomaga dokładnie zmapować techniki i taktyki stosowane przez złośliwy program Coper. W ANY.RUN znajdziesz ją w zakładce ATT&CK, gdzie otrzymujesz uporządkowany podział na:

- konkretne techniki ataku (np. kradzież danych uwierzytelniających, przechwytywanie znaków wprowadzanych przez użytkownika, przechwytywanie SMS-ów),

- szersze taktyki stosowane przez zagrożenie (np. trwałe zagnieżdżenie się w systemie, eskalacja uprawnień),

- linki do szczegółowych opisów, które pozwalają na pogłębioną analizę i lepsze zrozumienie zagrożenia.

Klikając dowolną technikę, otrzymasz szczegółowy opis sposobu działania ataku, co ułatwia korelację zagrożeń i pomaga w ulepszaniu mechanizmów obronnych.

Gromadzenie wskaźników włamania w celu pozyskania danych cyberwywiadowczych

Po zakończeniu analizy, ANY.RUN generuje uporządkowane, szczegółowe raporty, które umożliwiają zespołom SOC uzyskanie informacji takich jak:

- złośliwe adresy URL i IP,

- pliki zapisywane lub modyfikowane przez złośliwy program,

- zmiany w rejestrze i modyfikacje systemowe.

Te wskaźniki włamania (ang. Indicator of Compromise, IOC) można eksportować i udostępniać do dalszych działań, co pomaga organizacjom aktualizować reguły bezpieczeństwa, usprawniać wykrywanie i zapobiegać przyszłym infekcjom.

W tej sesji analizy złośliwego programu GoldDigger możemy zobaczyć zestaw przydatnych wskaźników, klikając przycisk IOC w prawym górnym rogu ekranu.

Generowanie uporządkowanego raportu do łatwego udostępniania

Po zakończeniu analizy czas wygenerować szczegółowy raport. W ANY.RUN można to zrobić w sekcji Reports, co pozwala zespołom SOC na:

- szybką eskalację incydentów dzięki jasnym, uporządkowanym danym cyberwywiadowczym,

- udostępnianie wyników analizy między zespołami w celu lepszej współpracy,

- udoskonalanie przyszłych strategii wykrywania na podstawie rzeczywistych danych o zachowaniu złośliwego oprogramowania.

Podsumowanie

Wsparcie dla systemu Android w ANY.RUN to zupełnie nowy sposób analizowania zagrożeń mobilnych z olbrzymią szybkością i precyzją.

Niezależnie od tego, czy Twój zespół ds. cyberbezpieczeństwa zajmuje się reagowaniem na incydenty, analizą złośliwego oprogramowania czy poszukiwaniem zagrożeń, ta aktualizacja ułatwia wykrywanie zagrożeń na Androida, skraca czas analizy i wzmacnia operacje związane z bezpieczeństwem.

Dlaczego warto?

- Szybkość: koniec z czekaniem na statyczne skany i ręczne przeprowadzanie inżynierii wstecznej. Obserwuj zachowanie pliku APK po upłynięciu zaledwie kilku sekund.

- Pełna interaktywność: klikaj, testuj i badaj złośliwe oprogramowanie tak, jak na prawdziwym urządzeniu z Androidem.

- Szczegółowość analizy: śledź każdy krok dzięki drzewom procesów, mapowaniu MITRE ATT&CK i analizie sieci w czasie rzeczywistym.

- Wszystko działa w chmurze: analizuj zagrożenia na Androida gdzie chcesz i kiedy chcesz, bez martwienia się o infrastrukturę.

- Możliwość pracy w zespole: twórz uporządkowane raporty, dziel się wynikami i współpracuj przy analizach.

Rozpocznij swoją pierwszą analizę złośliwego oprogramowania na Androida już dziś i przekonaj się, jaką precyzję daje uruchamianie zagrożeń w prawdziwym środowisku ARM.

Źródło: https://any.run/cybersecurity-blog/android-malware-analysis/