Mimo że działają inaczej, zarówno interaktywne i automatyczne sandboxy do analizy szkodliwego oprogramowania pełnią bardzo ważną rolę w firmowych strategiach cyberbezpieczeństwa. Zrozumienie różnic między nimi, ich zastosowań oraz mechanizmów sprawiających, że rozwiązania te doskonale się uzupełniają, jest kluczowe w budowaniu skutecznego systemu ochrony IT.

- Rola sandboxów w cyberbezpieczeństwie

- Korzyści i przykłady zastosowania sandboxów do analizy szkodliwego oprogramowania

- Jak działają sandboxy interaktywne

- Zalety sandboxów interaktywnych

- Jak działają sandboxy automatyczne

- Wybór odpowiedniego narzędzia do określonego zadania

- Podsumowanie: sandboxy interaktywne i automatyczne najlepiej działają w tandemie

- Informacje o ANY.RUN

Rola sandboxów w cyberbezpieczeństwie

Mówiąc najogólniej, sandboxy do analizy szkodliwych programów wykorzystują techniki wirtualizacji i emulacji, by udawać prawdziwe systemy operacyjne oraz środowiska sprzętowe. Gdy do sandboxa wprowadzany jest podejrzany plik, jest on uruchamiany w kontrolowanej przestrzeni, która możliwie najbardziej przypomina zwykły komputer. To swego rodzaju oszustwo jest konieczne, ponieważ wiele współczesnych, wyrafinowanych cyberzagrożeń wykrywa emulację i utrudnia lub uniemożliwia prowadzenie analizy.

Sandbox monitoruje interakcje podejrzanego obiektu ze zwirtualizowanym systemem, łącznie z odwołaniami API, wykorzystywaniem funkcji systemowych oraz ruchem sieciowym, by wykrywać wzorce niebezpiecznego zachowania. Niektóre sandboxy stosują także mechanizmy analizy behawioralnej, badając potencjalne intencje stojące za wykonywaniem określonych poleceń i modułów.

Korzyści i przykłady zastosowania sandboxów do analizy szkodliwego oprogramowania

Zastosowanie sandboxów interaktywnych i automatycznych obejmuje kilka aspektów cyberbezpieczeństwa:

- Analiza zagrożeń: sandboxy są kluczowym elementem w procesie inżynierii wstecznej szkodliwego oprogramowania. Dzięki nim analitycy mogą obserwować, jak działa potencjalne zagrożenie, łącznie ze szkodliwymi modułami, mechanizmami komunikacji czy technikami ukrywania się. Szczegółowa analiza anatomii szkodliwych programów umożliwia rozwijanie coraz skuteczniejszych mechanizmów zabezpieczających.

- Prace badawcze związane ze szkodliwym oprogramowaniem: badacze korzystają z sandboxów do badania ewolucji szkodliwych programów i taktyk stosowanych przez cyberprzestępców. Tego rodzaju badania pozwalają lepiej poznać metodologię cybergangów, co przekłada się na możliwość dostarczania bardziej szczegółowych informacji cyberwywiadowczych (ang. Threat Intelligence).

- Reagowanie na incydenty: sandboxy odgrywają czołową rolę w reagowaniu na trwające incydenty, ponieważ pozwalają na szybką analizę zagrożenia, zmniejszając tym samym czas reakcji oraz potencjalny wpływ ataku na firmę.

Jak działają sandboxy interaktywne

Sandboxy interaktywne służą do prowadzenia szczegółowych badań i umożliwiają analitykom rozkładanie kodu na czynniki pierwsze, modyfikowanie środowiska uruchomieniowego oraz wpływanie na zachowanie szkodliwej próbki. Jest to kluczowe podczas walki z zaawansowanymi atakami (ang. Advanced Persistent Threat, APT), szkodliwymi programami wykorzystującymi luki dnia zerowego i we wszystkich innych przypadkach wymagających drobiazgowego podejścia.

Typowy przykład zastosowania sandboxa interaktywnego

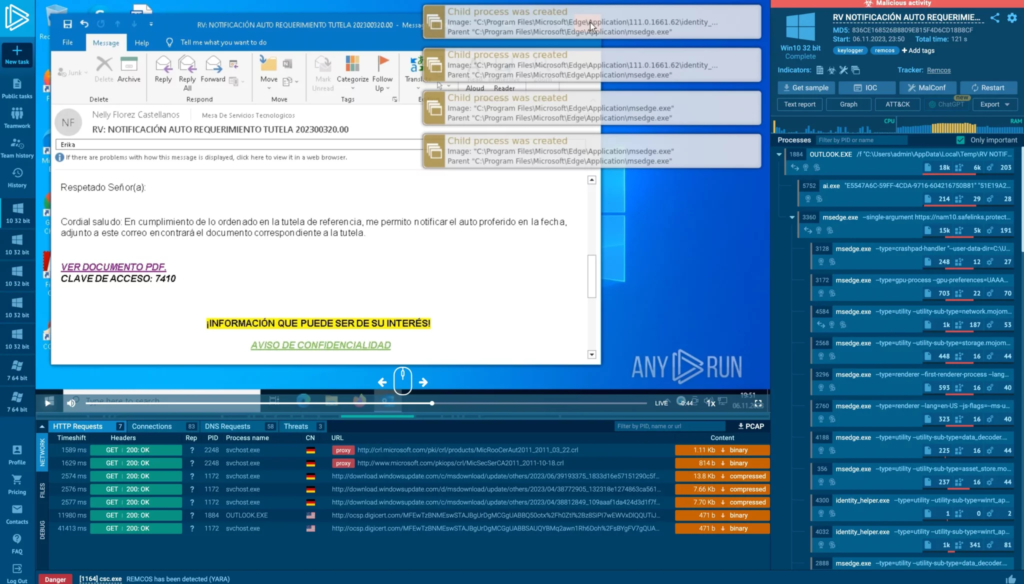

Wyobraźmy sobie wiadomość phishingową ze szkodliwym programem załączonym w postaci archiwum zabezpieczonego hasłem. Treść wiadomości instruuje użytkownika, by pobrał archiwum i rozpakował je podając określone hasło.

Przy użyciu sandboxa interaktywnego badacz może wykonać te operacje i modyfikować rozmaite parametry środowiska testowego, by szczegółowo analizować działania oraz mechanizmy szkodliwego programu.

Zalety sandboxów interaktywnych

Sandboxy interaktywne dają analitykom możliwość szczegółowego i dokładnego badania szkodliwych lub podejrzanych próbek. Oferują narzędzia pozwalające na bezpośrednie manipulowanie i obserwowanie szkodliwego kodu – w przeciwieństwie do sandboxów automatycznych, które dają możliwość zaledwie minimalnego wpływania na proces analityczny.

Oto kilka najważniejszych cech sandboxów interaktywnych:

- Interaktywność maszyny wirtualnej: analitycy wchodzą w interakcję ze szkodliwym oprogramowaniem w obrębie maszyny wirtualnej. Mogą wykonywać polecenia i dostosowywać ustawienia systemu, by prowokować badany obiekt i obserwować jego działania, które mogą nie wystąpić przy konfiguracji domyślnej.

- Manipulowanie środowiskiem: sandbox interaktywny pozwala modyfikować środowisko uruchomieniowe. Analitycy mogą zmieniać wartości rejestru lub ustawienia sieciowe, a nawet imitować różne systemy operacyjne, by obserwować reakcje badanych obiektów. Jest to szczególnie przydane w przypadku szkodliwych programów, które przed wykonaniem niebezpiecznych działań sprawdzają, czy zostały uruchomione w określonym środowisku.

- Interakcje sieciowe: poprzez symulowanie usług sieciowych lub wzorców ruchu analitycy mogą nakłonić badany obiekt do ujawnienia określonych zachowań związanych z siecią. Pozwala to na śledzenie komunikacji szkodliwych programów z serwerami kontrolowanymi przez cyberprzestępców, zrozumienie mechanizmów wysyłania wykradanych danych, a nawet identyfikowanie innych zainfekowanych systemów.

- Restartowanie analizy w różnych konfiguracjach: analitycy mogą błyskawicznie dostosowywać konfigurację maszyny wirtualnej i wielokrotnie uruchamiać zadania, by wymuszać zmiany w zachowaniu szkodliwych programów.

Wymienione mechanizmy pozwalają analitykom na wydobycie dodatkowych wskaźników infekcji z próbek zaawansowanych zagrożeń. Przykłady obejmują trojany bankowe, które aktywują swoje szkodliwe funkcje wyłącznie, gdy użytkownik wejdzie na określoną stronę lub szkodliwe programy, które dezaktywują się, gdy napotkają określoną nazwę pliku lub klucz rejestru systemowego.

Jak działają sandboxy automatyczne

Sandboxy automatyczne nie dają kontroli nad przebiegiem emulacji, ponieważ zostały zaprojektowane z myślą o błyskawicznej analizie wielu próbek przy minimalnej interakcji człowieka. Wykorzystują zestaw parametrów do emulowania określonych środowisk i szybkiego generowania werdyktu o szkodliwości lub braku szkodliwości badanych próbek.

Typowy przykład zastosowania sandboxa automatycznego

Wyobraźmy sobie firmę, która każdego dnia otrzymuje setki e-maili z podejrzanymi załącznikami. Sandbox automatyczny może sobie z nimi poradzić masowo, stosując dodatkowo analizę behawioralną oraz wykrywanie na bazie sygnatur, by szybko odsiać nieszkodliwe pliki od niebezpiecznych obiektów. W ten sposób można łatwo nadać priorytety i przekazać do dalszej analizy wyłącznie te próbki, które jej wymagają.

Wybór odpowiedniego narzędzia do określonego zadania

Zarówno interaktywne jak i automatyczne sandboxy mają swoje miejsce w ramach rozbudowanego systemu bezpieczeństwa.

Stosuj sandboxy interaktywne, gdy:

- musisz szybko gromadzić wskaźniki infekcji (ang. Indicators of Compromise, IoC) z próbek zaawansowanych szkodliwych programów,

- musisz kontrolować środowisko, w którym uruchamiana jest podejrzana próbka,

- analiza wymaga interakcji ze szkodliwym programem,

- chcesz obserwować zachowanie szkodliwego programu w określonych scenariuszach,

- konieczne jest uzyskiwanie dostępu do szczegółowych dzienników zdarzeń i badanie próbki krok po kroku.

Stosuj sandboxy automatyczne, gdy:

- masz do czynienia z dużą liczbą potencjalnych zagrożeń, a czas analizy jest kluczowy,

- w analizie wstępnej od szczegółowości istotniejszy jest szeroki zakres,

- potrzebny jest szybki werdykt dotyczący szkodliwości lub nieszkodliwości badanej próbki.

Podsumowanie: sandboxy interaktywne i automatyczne najlepiej działają w tandemie

Sandboxy interaktywne i automatyczne doskonale uzupełniają się w analizie szkodliwego oprogramowania. Rozwiązania zautomatyzowane efektywnie przetwarzają duże ilości danych i szybko identyfikują potencjalne zagrożenia. Z kolei mechanizmy interaktywne pozwalają na dalsze, szczegółowe badanie tych próbek z różnymi parametrami i w rozmaitych środowiskach.

W celu dalszego zwiększania skuteczności systemu ochrony IT warto zintegrować wyniki analizy prowadzonej przy użyciu sandboxów z innymi rozwiązaniami, takimi jak SIEM. W ten sposób możliwe jest znaczne poprawienie jakości wykrywania w czasie rzeczywistym oraz precyzji generowanych alertów.

Informacje o ANY.RUN

ANY.RUN to chmurowy, interaktywny sandbox pozwalający analitykom i pracownikom działów SOC na badanie szkodliwego oprogramowania. Każdego dnia ponad 500 000 profesjonalistów korzysta z platformy do badania incydentów i podnoszenia jakości analizy cyberzagrożeń.

Wypróbuj bezpłatnie proces analizy szkodliwego oprogramowania przy użyciu sandboxa ANY.RUN