Rosnąca zależność firm od technologii cyfrowej naraża je na coraz bardziej wyrafinowane cyberzagrożenia. Do najbardziej zagrożonych sektorów należy od trzech lat z rzędu – wg raportu opracowanego przez IBM – branża przemysłowa. Firmy z tego sektora ucierpiały w ponad 25% incydentów bezpieczeństwa odnotowanych w 2024 r., a większość z tych ataków to ransomware.

Wdrażanie rozbudowanej infrastruktury cyberbezpieczeństwa pomaga zapobiegać stratom finansowym związanym z incydentami bezpieczeństwa, jednak wzmacnianie ochrony obecnie już nie wystarcza – konieczne jest zastosowanie proaktywnego podejścia do zarządzania zagrożeniami.

- Czym są dane cyberwywiadowcze

- Dlaczego dane cyberwywiadowcze są przydatne w firmach przemysłowych

- Czas to pieniądz, przestoje w pracy to brak pieniędzy

- Analiza danych cyberwywiadowczych o zagrożeniach w służbie przedsiębiorstw

- TI Lookup w działaniu: przykład wzięty z życia

- Jak dane cyberwywiadowcze pomagają w zwiększaniu bezpieczeństwa przedsiębiorstwa

- Dane cyberwywiadowcze a wyniki biznesowe

Czym są dane cyberwywiadowcze

Dane cyberwywiadowcze (ang. Cyber Threat Intelligence, CTI) powstają w wyniku gromadzenia i analizowania informacji celem zrozumienia, a także powstrzymania bieżących oraz przyszłych zagrożeń. Nawet jeżeli firma posiada rozbudowany zespół bezpieczeństwa, reagowanie na zagrożenia, które już pojawiły się wewnątrz infrastruktury, zwykle jest niewystarczające – do efektywnego reagowania wymagane są szczegółowe informacje z zewnętrznych źródeł.

Dane cyberwywiadowcze oferują zespołom bezpieczeństwa informacje o zagrożeniach, atakach i cyberprzestępcach, usprawniając podejmowanie decyzji na wszystkich poziomach: operacyjnym, taktycznym oraz strategicznym.

Analizując wskaźniki zagrożeń, taktyki, techniki i procedury atakujących, firmy mogą przewidywać nowe ataki zamiast reagować na nie, gdy już mają miejsce. Podobnie jest z lukami w zabezpieczeniach – mogą być identyfikowane zanim zostaną wykorzystane przez cyberprzestępców.

Dlaczego dane cyberwywiadowcze są przydatne w firmach przemysłowych

Istnieje wiele czynników sprawiających, że firmy z branży przemysłowej i produkcyjnej potrzebują danych cyberwywiadowczych. Są one związane z jednej strony z faktem, że takie przedsiębiorstwa odgrywają kluczową rolę w ekonomii danego kraju, a z drugiej ze specyficznymi zagrożeniami. Oto kilka najważniejszych czynników:

- Element infrastruktury krytycznej. Firmy przemysłowe w wielu przypadkach są cześcią infrastruktury krytycznej (np. branża energetyczna, transportowa czy łańcuch dostaw dla obronności). Atak na takie organizacje może zakłócić dostęp do kluczowych usług, wywrzeć naciski polityczne lub ekonomiczne, a nawet pomóc w realizacji celów geopolitycznych.

- Element ważnych łańcuchów dostaw. Skuteczny atak może wywołać wpływ na wiele branż, powodując szeroko zakrojone opóźnienia i utrudnienia. W 2021 r. atak na rurociąg Colonial Pipeline zakłócił dostawy paliwa, a tym samym wywołał wiele problemów w branży przemysłowej oraz transportowej.

- Atrakcyjny cel ataków wyłudzających okup. Firmy przemysłowe stawiają na pierwszym planie ciągłość funkcjonowania i nie mogą pozwolić sobie na długie przestoje. W przypadku ataków z użyciem oprogramowania ransomware firmy te są skłonne zapłacić okup cyberprzestępcom, by odzyskać dostęp do zaszyfrowanych danych i jak najszybciej przywrócić pełną operacyjność.

- Gromadzenie danych klientów oraz własności intelektualnej. Wrażliwe dane to coś, co bardzo skutecznie przyciąga cyberprzestępców. Tajemnice handlowe, patenty, plany, autorskie technologie, dane klientów, pracowników czy szczegóły związane z łańcuchem dostaw – kradzież takich informacji pozwala atakującym na zarobienie z ich sprzedaży, prowadzenie szpiegostwa przemysłowego na zlecenie czy szantażowanie zaatakowanych firm.

- Korzystanie z przestarzałych systemów. Starsze systemy i technologie nie były projektowane z myślą o cyberbezpieczeństwie. Przykładem mogą być wykorzystywane w wielu fabrykach sterowniki przemysłowe (ang. Programmable Logic Controllers, PLC), które działają od wielu lat i nie posiadają żadnych mechanizmów szyfrowania czy uwierzytelniania, co czyni z nich łatwe cele.

- W samym środku cyfryzacji i adopcji technologii IoT. Branża przemysłowa coraz częściej wdraża technologie związane z Przemysłem 4.0, urządzenia IoT, rozwiązania chmurowe i mechanizmy automatyzacji. Coraz więcej urządzeń podłączonych do sieci i internetu oznacza jednak coraz więcej luk w zabezpieczeniach.

Czas to pieniądz, przestoje w pracy to brak pieniędzy

Niestety, ze względu na ograniczone budżety, brak specjalistycznej wiedzy oraz koncentrację na bezpieczeństwie fizycznym duża część przedsiębiorstw stawia efektywność operacyjną ponad cyberbezpieczeństwo. Jest to jednak krótkowzroczne podejście.

Przedsiębiorstwa przemysłowe mają niską tolerancję na przestoje – w przypadku ataku ransomware często wolą zapłacić okup cyberprzestępcom, niż dopuścić do wstrzymania produkcji. Badania przeprowadzone przez Siemensa w 2022 r. wykazały, że nieplanowane przestoje kosztują firmy z listy Fortune Global 500 około 1,5 biliona dolarów, co stanowi 11% ich rocznego obrotu.

Analiza danych cyberwywiadowczych o zagrożeniach w służbie przedsiębiorstw

Threat Intelligence Lookup od ANY.RUN to kluczowe narzędzie w arsenale cyberbezpieczeństwa. Jest to specjalna wyszukiwarka, która ułatwia nawigację i badanie danych o zagrożeniach. Dane są pozyskiwane z próbek złośliwego oprogramowania przesyłanych do interaktywnego sandboxa ANY.RUN przez ponad 500 000 specjalistów ds. bezpieczeństwa.

Główne funkcje narzędzia TI Lookup:

- Szybkie, interaktywne wyszukiwanie w ponad 40 różnych typach danych o zagrożeniach, w tym zdarzeniach systemowych oraz wskaźnikach włamania (ang. Indicators of Compromise, IoC), zachowań (Indicators of Behavior, IoB) i ataków (Indicators of Attack, IoA).

- Ciągle aktualizowana baza danych zawierająca nowe wskaźniki i próbki.

- Możliwość tworzenia niestandardowych zapytań z obsługą wielu wskaźników, symboli wieloznacznych, a także reguł YARA i Suricata.

- Integracja z piaskownicą umożliwiająca podgląd sesji, w których wykryto określone wskaźniki lub zdarzenia.

- Aktualizacje w czasie rzeczywistym dotyczące istotnych zagrożeń i wskaźników, zapewniające bieżące monitorowanie.

TI Lookup w działaniu: przykład wzięty z życia

Jedna z najnowszych i najgroźniejszych kampanii cyberprzestępczych wymierzonych w sektor przemysłowy miała miejsce jesienią 2024 r. Atak opierał się na złośliwym oprogramowaniu Lumma i Amadey.

Badając anatomię ataku za pomocą interaktywnego sandboxa, analitycy ANY.RUN odkryli szereg wskaźników włamania powiązanych z tym złośliwym oprogramowaniem. Wskaźniki te mogą zostać wykorzystane jako zapytania w narzędziu TI Lookup do dalszej analizy ataku, umożliwiając zdobycie praktycznych informacji pomocnych w zabezpieczeniu systemów korporacyjnych przed tym zagrożeniem.

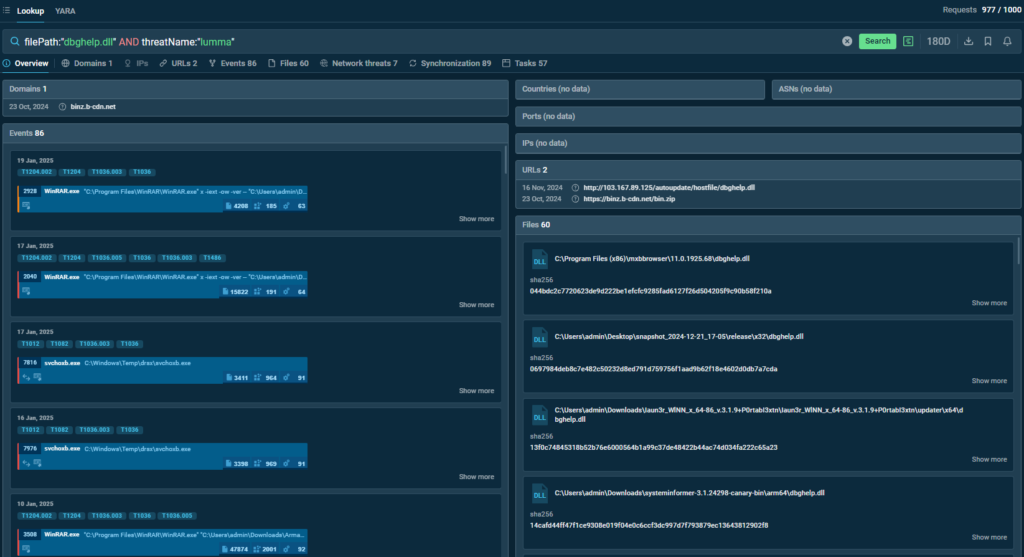

Poniższe przykładowe zapytanie obejmuje nazwę złośliwego oprogramowania oraz ścieżkę dostępu do jednego ze szkodliwych plików użytych w ataku:

filePath:”dbghelp.dll” AND threatName:”lumma”

TI Lookup odnajduje pliki powiązane z atakiem i daje dostęp do wszystkich sesji sandboxa obejmujące analizę próbek należących z daną kampanią.

Oto podsumowanie najważniejszych zalet oferowanych przez TI Lookup:

- Szybszy dostęp do informacji o zagrożeniach. Uproszczenie i przyspieszenie procesu odnajdywania informacji związanych z zagrożeniami – zwiększenie wygody oraz efektywności pracy analityków.

- Szczegółowe informacje o atakach. Precyzyjne dane o metodach atakujących, pozwalające na określenie najefektywniejszych metod reakcji. Głęboka analiza sprawia, że praca specjalistów ds. cyberbezpieczeństwa staje się dokładniejsza i efektywniejsza.

- Szybszy czas reakcji. Błyskawiczny dostęp do kluczowych informacji o zagrożeniu, pozwalający analitykom na niezwłoczne podejmowanie decyzji.

- Skuteczniejsze i szybsze wykrywanie. Najświeższe dane cyberwywiadowcze pozwalają na poprawienie prędkości wykrywania i reagowania na nowe zagrożenia.

- Usprawnienie komunikacji w dziale SOC. Dostęp do zunifikowanych danych, które są łatwe w interpretacji i mogą być łatwo współdzielone na różnych poziomach centrum operacji bezpieczeństwa.

Jak dane cyberwywiadowcze pomagają w zwiększaniu bezpieczeństwa przedsiębiorstwa

Dzięki badaniu, gromadzeniu i analizie danych o zagrożeniach za pomocą TI Lookup, eksperci ds. bezpieczeństwa i kadra zarządzająca mogą sprawnie realizować następujące zadania:

Wczesne wykrywanie i zapobieganie zagrożeniom. Dzięki znajomości poszukiwanych wskaźników włamania firmy mogą skonfigurować swoje systemy w sposób pozwalający na ich ciągłe monitorowanie. Wczesne wykrycie zagrożenia pozwala na szybszą reakcję, zanim dojdzie do poważnych szkód.

Usprawnione reagowanie na incydenty. Zespoły ds. bezpieczeństwa mogą szybciej identyfikować czy incydent jest w toku lub kiedy miał miejsce. Przyspiesza to proces izolacji i eliminacji zagrożenia oraz odzyskiwania sprawności systemów.

Rozszerzone polowanie na zagrożenia. Badanie wskaźników włamania pozwala skupić działania związane z wykrywaniem zagrożeń poprzez identyfikację oznak podobnych lub powiązanych ataków, które mogły umknąć automatycznym systemom. Pomaga także odróżnić nieszkodliwe anomalie od rzeczywistych zagrożeń oraz zmniejszyć liczbę fałszywych alarmów, które mogą przeciążać zespoły ds. bezpieczeństwa.

Walidacja rozwiązań bezpieczeństwa. Wskaźniki mogą być wykorzystywane do testowania skuteczności obecnych mechanizmów bezpieczeństwa poprzez symulację lub analizę znanych wzorców zagrożeń, co pozwala na optymalizację rozwiązań ochrony.

Zrozumienie luk i wektorów ataków. Wskaźniki włamania dostarczają informacje na temat taktyk, technik i procedur (ang. Tactics, Techniques and Procedures, TTP) stosowanych przez atakujących, co pozwala firmom lepiej zrozumieć swoje słabe punkty oraz sposób działania przeciwników.

Lepsze ustalanie priorytetów związanych z bezpieczeństwem. Efektywniejsze zarządzanie zasobami dzięki wiedzy, które zagrożenia mają największe prawdopodobieństwo wpływu na organizację.

Analiza śledcza. Analiza po incydencie ułatwia zrozumienie zakresu naruszenia, sposobu przeprowadzenia ataku oraz zakresu dostępu do danych. Dostęp do takich danych umożliwia łatwe zapobieganie podobnym atakom w przyszłości.

Szkolenia i świadomość. Narzędzie TI Lookup może zostać wykorzystane w programach szkoleniowych mających na celu podnoszenie świadomości personelu w zakresie podejrzanych działań lub anomalii w zachowaniu systemów.

Dane cyberwywiadowcze a wyniki biznesowe

Cele związane z danymi cyberwywiadowczymi są ściśle powiązane z kluczowymi celami biznesowymi i wskaźnikami wydajności.

Zwrot z inwestycji i optymalizacja kosztów

Zapobieganie naruszeniom danych i minimalizacja wysiłków związanych z ich naruszeniem może pomóc w osiągnięciu znacznych oszczędności. Unikając utraty danych i wycieków, firmy mogą ominąć koszty związane z reagowaniem na incydenty, opłatami prawnymi oraz karami regulacyjnymi.

Świadome podejmowanie decyzji

Analiza zagrożeń za pomocą narzędzi takich jak TI Lookup od ANY.RUN dostarcza informacje, które pozwalają skupić zasoby i wysiłki bezpieczeństwa na najbardziej istotnych zagrożeniach, krytycznych obszarach i aktualnych podatnościach.

Sprawność operacyjna

Filarem efektywności przedsiębiorstwa jest stabilność operacyjna, która cierpi ogromnie nawet z powodu krótkotrwałego przestoju. Narzędzia i metody cyberwywiadowcze, takie jak TI Lookup, pomagają automatyzować wykrywanie zagrożeń, czyniąc je szerszym i dokładniejszym oraz zmniejszając czas przestoju spowodowany naruszeniami.

Zgodność z wymogami i raportowanie

W przedsiębiorstwach produkcyjnych i przemysłowych zgodność z przepisami jest niezwykle ważna. Dodatkowo, takie firmy często działają w wielu jurysdykcjach, z różnymi zasadami i wymaganiami. Zakłady produkcyjne i fabryki mogą być zlokalizowane w różnych krajach, z własnymi przepisami prawnymi. Oprócz poprawy wykrywania zagrożeń, dane cyberwywiadowcze pomagają dokumentować incydenty, wzbogacać raporty bezpieczeństwa i spełniać wymagania dla takich standardów jak RODO, HIPAA czy PCI.

Ochrona reputacji marki

Zaufanie klientów i kontrahentów jest jednym z najcenniejszych aktywów biznesowych w przedsiębiorstwach. Wczesne wykrywanie zagrożeń zmniejsza prawdopodobieństwo wystąpienia incydentów, które mogłyby zaszkodzić reputacji firmy i negatywnie wpłynąć na jej wartość rynkową.

Podsumowanie

Cyberodporność jest jednym z priorytetów biznesowych dla przedsiębiorstw, które odgrywają kluczową rolę w gospodarce, mają niską tolerancję na przestoje i działają w złożonych środowiskach cyfrowych. Dane cyberwywiadowcze stanowią podstawę proaktywnego zarządzania zagrożeniami i podejmowania świadomych decyzji, pomagają alokować zasoby oraz unikać nieefektywnych kosztów. Profesjonalne rozwiązania, takie jak Threat Intelligence Lookup od ANY.RUN, skutecznie wspierają zespoły bezpieczeństwa w spełnianiu wymagań dotyczących ochrony przedsiębiorstw.

Źródło: https://any.run/cybersecurity-blog/how-threat-intelligence-lookup-helps-enterprises