Firma ANY.RUN od siedmiu lat oferuje ekspertom ds. cyberbezpieczeństwa interaktywny chmurowy sandbox do analizy szkodliwego oprogramowania. Celem ekspertów z ANY.RUN jest wspieranie korporacji i niezależnych badaczy w ochronie oraz zrozumieniu zarówno znanych jak i dopiero powstających zagrożeń. Aby jeszcze bardziej rozszerzyć zakres wsparcia, ANY.RUN uruchomił platformę Threat Intelligence Lookup ułatwiającą wyszukiwanie wskaźników infekcji i innych danych cyberwywiadowczych w zadaniach uruchamianych w sandboksie.

- Czym jest serwis Threat Intelligence Lookup?

- Jakie są zalety rozwiązania ANY.RUN Threat Intelligence Lookup?

- Rozbudowane możliwości wyszukiwania wskaźników infekcji

- Jakie są źródła danych cyberwywiadowczych?

- Wersja testowa ANY.RUN Threat Intelligence Lookup

Czym jest serwis Threat Intelligence Lookup?

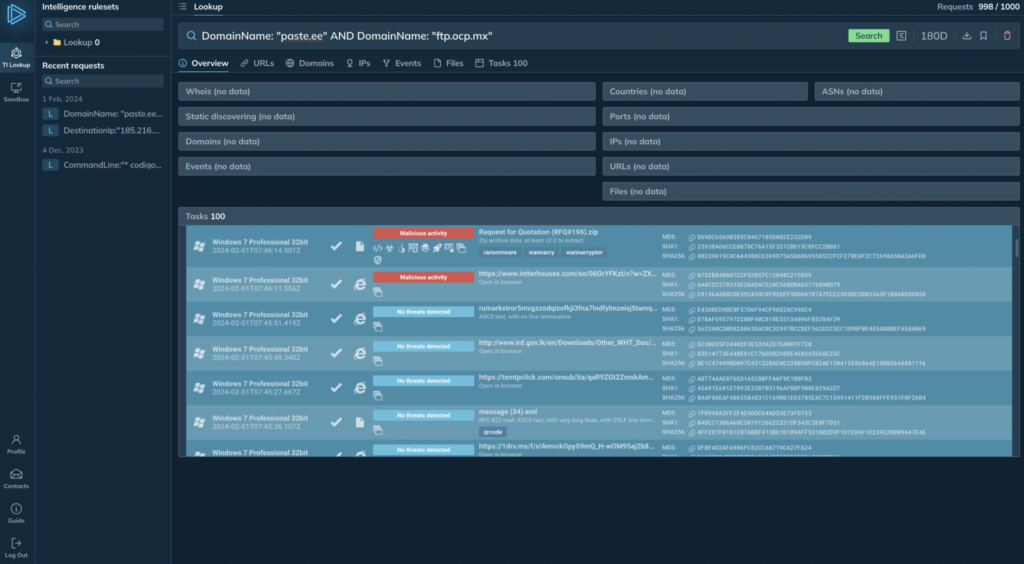

Threat Intelligence Lookup to scentralizowane repozytorium obejmujące miliony wskaźników infekcji wydobywanych z rozległej bazy sesji analitycznych realizowanych z użyciem sandboxa ANY.RUN. Platforma pozwala uzyskać całościowy wgląd w informacje o istniejących i dopiero pojawiających się zagrożeniach.

Analiza procesów, modułów, plików, ruchu sieciowego i aktywności w rejestrze pozwala uzyskać szczegółowy kontekst, a tym samym w pełni zrozumieć naturę, zakres oraz wpływ danego ataku.

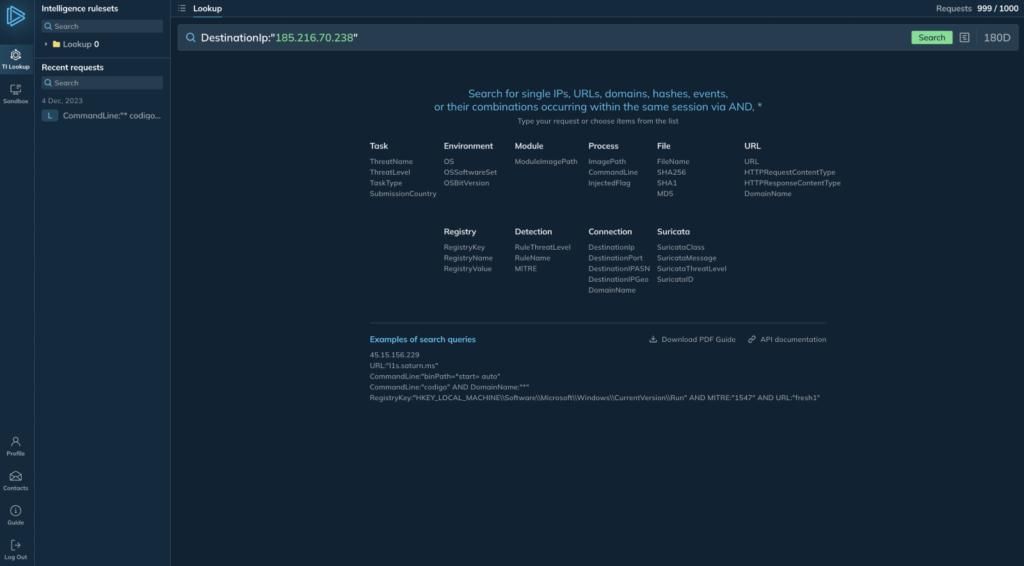

Threat Intelligence Lookup jest dostępny poprzez intuicyjny interfejs webowy oraz z użyciem API, co oznacza, że może być z łatwością zintegrowany z istniejącymi w danej infrastrukturze rozwiązaniami bezpieczeństwa. Do cech wyróżniających Threat Intelligence Lookup należą:

- ponad 1 000 nowych wpisów każdego dnia,

- czas reakcji na żądanie w okolicach 2 sekund,

- ponad 30 parametrów wyszukiwania.

Jakie są zalety rozwiązania ANY.RUN Threat Intelligence Lookup?

Platforma znacznie zwiększa możliwości reagowania na cyberataki, co może ułatwiać zapewnienie zachowania zgodności z wymogami oraz redukuje czas reakcji i nakłady wymagane do prowadzenia prac dochodzeniowych.

Zespoły odpowiedzialne za bezpieczeństwo IT mogą dzięki rozwiązaniu ANY.RUN Threat Intelligence Lookup szybciej wyszukiwać, łączyć ze sobą i korelować wskaźniki infekcji z określonymi zagrożeniami lub kampaniami cyberprzestępczymi. Z kolei firmy mogą dzięki platformie zmniejszać ryzyko poprzez szybkie identyfikowanie zagrożeń i reagowanie na nie. Rozwiązanie oferuje także duże możliwości w zakresie szkolenia personelu działów bezpieczeństwa, ponieważ oferuje dostęp do rozległej bazy wiedzy ze szczegółowym wglądem w zachowanie szkodliwych programów.

Rozbudowane możliwości wyszukiwania wskaźników infekcji

Rozwiązanie pozwala na pracę z aktywnością związaną z procesami, modułami, plikami, siecią i rejestrem, zarejestrowaną w sandboksie ANY.RUN. Badacz ma do dyspozycji szereg parametrów wyszukiwania:

- Wskaźnik infekcji: wyszukiwanie określonego wskaźnika, np. adresów URL, nazw domenowych, adresów IP, skrótów MD5, SHA1, SHA256 itp.

- Elementy zarejestrowanych zdarzeń: wyszukiwanie określonych parametrów w zdarzeniach, takich jak zawartość wiersza poleceń, ścieżki i wartości w rejestrze, nazwy procesów i modułów.

- Szczegóły wykrycia: możliwość korzystania z technik oraz nazw MITRE.

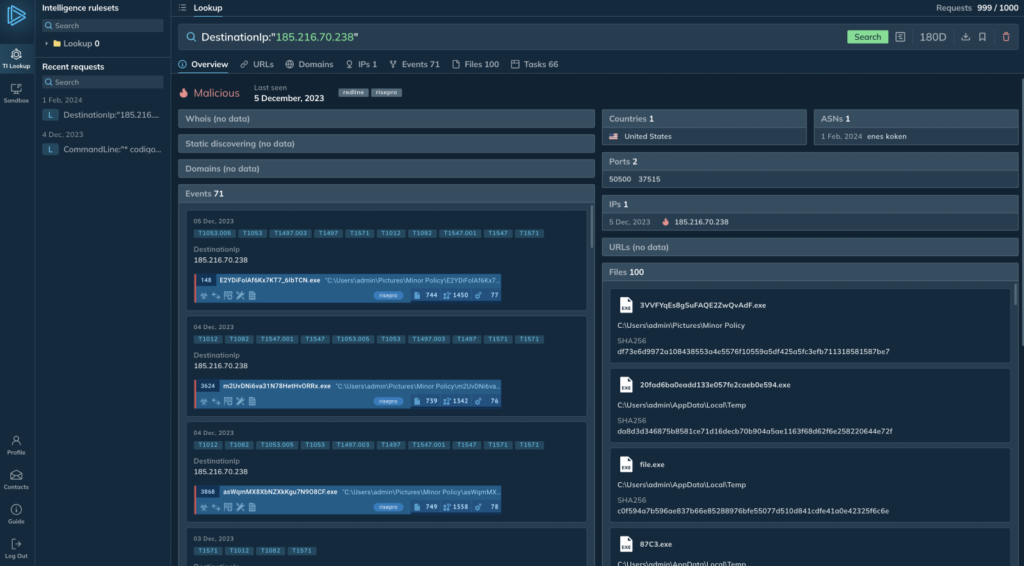

- Połączone wyszukiwanie: możliwość szukania wspólnych wystąpień wskaźników włamań wraz z elementami zdarzeń w ramach określonej sesji analitycznej. Taka technika pozwala lepiej zrozumieć cykl życia szkodliwego programu oraz jego zachowanie na poszczególnych etapach ataku.

- Wyszukiwanie z użyciem symboli wieloznacznych: możliwość rozszerzania lub zawężania zakresu wyszukiwania z użyciem symboli takich jak (*), (^) czy ($). Jest to szczególnie przydatne, gdy badacz dysponuje jedynie częściowymi informacjami o zagrożeniu.

Łącznie, ANY.RUN Threat Intelligence Lookup oferuje ponad 30 pól wyszukiwania, w tym:

| Hash pliku | Rodzaj zadania | System operacyjny | Klucz rejestru |

| Nazwa zagrożenia | Ścieżka do obrazu | Docelowy adres IP | Geolokalizacja docelowego adresu IP |

| Reguła poziomu zagrożenia | Kraj zgłaszający wskaźnik infekcji | Treść odpowiedzi HTTP | Nazwa w rejestrze |

| Nazwa reguły | Wiersz poleceń | Docelowy port | Nazwa pliku |

| Poziom zagrożenia | Data | URL | Klasa Suricata |

| MITRE | Flaga | Nazwa domenowa | Wartość rejestru |

Jakie są źródła danych cyberwywiadowczych?

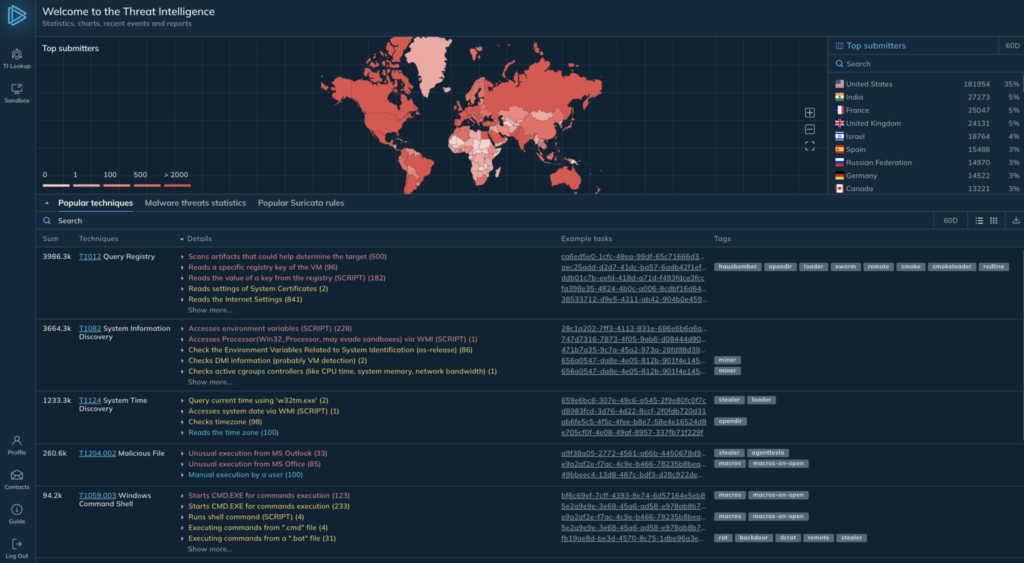

Dane cyberwywiadowcze pochodzą z zadań uruchamianych w sandboksie ANY.RUN przez społeczność obejmującą ponad 300 000 badaczy na całym świecie. Każdego dnia pojawiają się nowe dane pochodzące z ponad 14 000 zadań.

Sandbox ANY.RUN to w pełni interaktywne narzędzie do analizy szkodliwego oprogramowania. Oznacza to, że zespoły bezpieczeństwa mogą badać zagrożenia w środowisku chmurowym tak samo, jak robiłyby to na fizycznych maszynach (Windows oraz Linux) we własnej infrastrukturze. Mogą bezpośrednio wpływać na działanie szkodliwego programu (rozpakowywać archiwa zabezpieczone hasłami, klikać w oknach instalatorów, wywoływać pobieranie plików itd.) oraz identyfikować próbki ukrywające się przed zautomatyzowanymi systemami wykrywania.

Sandbox ANY.RUN pozwala analitykom badać szkodliwe oprogramowanie przez czas sięgający 20 minut, przesłać pliki o rozmiarze do 100 MB i konfigurować szereg ustawień związanych ze środowiskiem, takich jak własne połączenie VPN, wersja językowa systemu operacyjnego, adresy IP i wiele więcej. ANY.RUN dostarcza w czasie rzeczywistym dane związane ze wskaźnikami infekcji, co czyni z niego podstawowe narzędzie pracy dla tysięcy analityków, a każde uruchamiane przez nich zadanie rozbudowuje bazę rozwiązania ANY.RUN Threat Intelligence Lookup.

Dzięki ścisłej integracji sandboxa i rozwiązania ANY.RUN Threat Intelligence Lookup po zidentyfikowaniu wskaźnika infekcji można natychmiast uzyskać dostęp do zapisanej sesji analitycznej, w ramach której doszło do określonego wykrycia. W ten sposób można uzyskać wiele więcej informacji na temat zachowania szkodliwego programu w prawdziwym życiu.

Wersja testowa ANY.RUN Threat Intelligence Lookup

Wszyscy subskrybenci sandboxa ANY.RUN mogą bezpłatnie skorzystać z 20 wyszukiwań w platformie Threat Intelligence Lookup. Więcej informacji można uzyskać tutaj.

Źródło: https://any.run/cybersecurity-blog/introducing-any-run-threat-intelligence-lookup/