W tym artykule prezentujemy plan Enterprise ANY.RUN – chmurowego sandboxa do analizy złośliwego oprogramowania. Plan ten powstał z myślą o rozbudowanych działach cyberbezpieczeństwa, zespołach SOC…

Na naszym blogu wielokrotnie wspominamy, że ANY.RUN – chmurowy sandbox do analizy złośliwego oprogramowania – jest nie tylko rozbudowanym narzędziem i asem w rękawie każdego…

Interaktywny sandbox ANY.RUN to narzędzie, po które z chęcią sięgają specjaliści z działów SOC i zespoły odpowiedzialne za obsługę incydentów oraz informatykę śledczą (DFIR). Z…

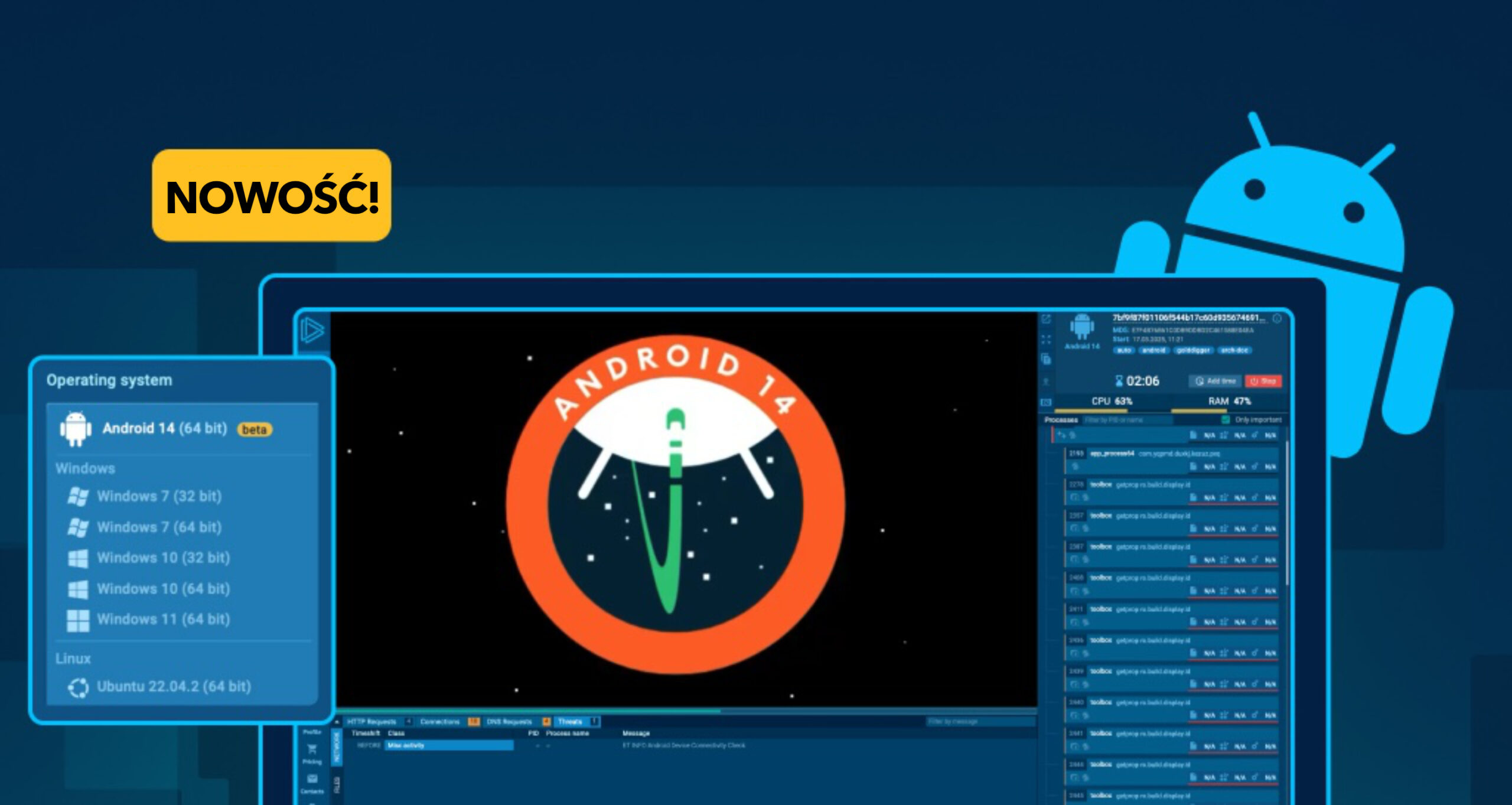

Już jest! Nowa funkcja, na którą czekało wiele zespołów ds. cyberbezpieczeństwa: ANY.RUN w pełni obsługuje teraz system Android w swoim interaktywnym sandboksie. Możesz teraz analizować…

Rosnąca zależność firm od technologii cyfrowej naraża je na coraz bardziej wyrafinowane cyberzagrożenia. Do najbardziej zagrożonych sektorów należy od trzech lat z rzędu – wg…

Uwierzytelnianie dwuskładnikowe (ang. Two Factor Authentication – 2FA) jest od dłuższego czasu uważane za solidny mechanizm bezpieczeństwa. Jednak, jak każda technologia, uwierzytelnienie 2FA nie jest…